Antara tahun '70 - '80 terjadi penggabungan ilmu komputer dan komunikasi data yang merubah secara mendalam teknologi, produk, dan perusahaan dari penggabungan industry computer - komunikasi yang baru. Meskipun konsekuensi dari penggabungan revolusi masih dikerjakan, hal ini aman untuk dikatakan bahwa revolusi telah terjadi dan beberapa investivigasi dari komunikasi data harus dibuat dengan konteks / batas yang baru.

Computer dan revolusi komunikasi telah dihasilkan beberapa fakta yang luar biasa,yaitu :

Tidak ada perbedaan yang mendasar antara proses data(computer) dan komunikasi data(pengiriman dan perubahan peralatan)

Tidak ada perbedaam yang mendasar antara data, suara, dan komunikasi video

Hubungan antara prosesor tunggal computer, banyak prosesor , jaringan local, jaringan kota, dan jaringan luas telah kabur

Satu efek dari tren ini sedang tumbuh tumpang tindih antara komputer dan industri komunikasi dari pembuatan komponen ke integrasi system.Hasil lainnya adalah pengembangan system yang terintegrasi yang dikirimkan dan mengolah semua tipe data dan informasi. Keduanya, teknologi dan organisasi ilmuwan sedang mengarahkan ke arah satu sistem publik yang menggabungkan semua komunikasi dan membuat semua data maya dan sumber informasi seluruh dunia dengan mudah dan seragam dapat diakses

Hal ini adalah tujuan yang ambisius dari buku ini untuk memberikan perpaduan pandangan dari pandangan yang luas tentang data dan komunikasi komputer.Susunan buku merefleksikan usaha memecahkan subjek yang besar ke bagian yang menyeluruh dan untuk membangun pecahan - pecahan,tinjauan dari seni. Introduksi ini dimulai dengan model komunikasi yang umum. Kemudian, diskusi yang hebat menerangkan 4 bagian utama dari buku. Kemudian , dari semua aturan yang penting adalah diperkenalkan. Akhirnya, outline yang pendek dari sebagian buku disediakan.

A. Model Komunikasi

Tujuan utama yang mendasar dari system komunikasi adalah pertukaran data antara 2 bagian.Contohnya ialah system telepon dimana keduanya salaing menukar suara pada jaringan yang sama.. Kunci dari model komunikasi ini adalah :

Sumber : Alat yang membuat data untuk dikirimkan, contoh : telepon dan PC

Transmitter : data yang dibuat oleh sumber tidaklah langsung dikirimkan sesuai bentuknya ketika dibuat. Oleh karena itu transmitter berfungsi untuk mengubah dan mengkodekan agar menjadi signal elektromagnetik dan dapat dikirimkan melewati system transmisi. Contohnya ialah modem yang megkodekan data menjadi signal analog yang kemudian dikirim melalui jaringan telepon.

Transmission system : Hal ini dapat berupa tranmisi tunggal maupun jaringan yang rumit yang menghubungkan sumber dan tujuan.

Receiver : receiver menyetujui signal dari system transmisi dan mengubahnya menjadi bentuk semula

Destination : mengambil data yang masuk dari receiver

Beberapa hal yang harus dilakukan pada system komunikasi dibawah ini dapat ditambahkan ataupun digabung , yaitu :

1. Transmission system Utilization

2. Interfacing

3. Signal generation

4. Synchronization

5. Exchange management

6. Errot detection and correction

7. Flow control

8. Addressing and routing

9. Recovery

10. Message formatting

11. Security

12. Network management

B. Jaringan Komunikasi Data

Bentuk yang paling simple pada komunikasi terdiri dari 2 alat yang saling terhubung pada media transmisi. Namun hal ini kurang praktis jika hanya 2 alat yang terhubung, karena ada beberapa kemungkinan, yaitu :

Bila 2 alat yang sangat berjauhan, hal ini membuat biaya yang sangat mahal untuk membentuk jaringan antara 2 alat.

Saat ini diperlukan hubungan banyak alat pada suatu waktu contohnya ialah jaringan telpon dunia dan semua terminal dan computer yang dimiliki oleh suatu organisasi. Kecuali dalam keadaan jumlah alat yang sedikit, namun hal ini sangat tidak praktis untuk menghubungkan satu per satu antara 1 alat.

Solusi dari beberapa hal tersebut ialah dengan menghubungkan setiap alat dengan jaringan komunikasi, dimana secara garis besar dapat dibagi menjadi 2 bagian yaitu :

LAN

1. Meliputi kawasan yang kecil seperti gedung atau kampus

2. Selalu dimiliki oleh organisasi yang sama

3. Lalu lintas data relative lebih besar daripada WAN

4.

WAN

1. Meliputi area yang luas

2. Memiliki pilihan teknologi yaitu :

§ Circuit switching

§ Packet switching

§ Frame Relay

§ ATM

§ ISDN

Contoh Jaringan :

Jaringan-jaringan saat ini dapat dikategorikan menjadi :

Packet Switch

1. ATM

2. Frame Relay

3. TCP/IP

Circuit Switch

1. Analog PSTN

2. ISDN

C. Protokol dan Protokol arsitektur

Protokol pada jaringan digunakan diantara suatu kesatuan di dalam system, yaitu :

Entities : fasilitas e-mail, aplikasi yang digunakan pengguna

System : computer, terminal, sensor

Oleh karena itu entity harus memiliki bahasa yang sama, contohnya ialah mengirim data dengan FTP, client dan server harus memiliki protocol yang sama.

Kunci dari komponen protokol ialah

Syntax : berisi format data dan signal level

Semantic : mengatur informasi dan memperbaikikesalahan

Timing : memadukan kecepatan dan urutan

Tugas dari komunikasi ini terbagi menjadi beberapa bagian.Contohnya ialah pengirman data dapat menggunakan / melalui 2 modul :

File transfer application :mengatur pengiriman dengan perintah

Communication service module: mengatur kehandalan data dan mengirim perintah

Network access module: membuat dan merawat komunikasi yang melewati jaringan

Layering

Ide umum dari layering ialah penyediaan pelayanan oleh hardware yang dasar sebagai model dari lapisan fisik. Penambahan urutan layering akan memberikan tingkatan pelayanan yang lebih tinggi. Layering memberikan 2 keunggulan :

Menyederhanakan tugas dari jaringan gedung

Memberikan rancangan yang modular

Contohnya ialah 3 model lapisan yang dasar :

1. Network access layer

Menukar data antara computer dan jaringan

Menyediakan alamat tujuan dari pengiriman data

2. Transport layer

Memiliki kebebasan dalam penggunaan jaringan yang digunakan

Memiliki kebebasan dalam menggunakan aplikasi pada pengguna

Sangat berguna dan dapat diandalkan pada pertukaran data

3. Application layer

Mendukung dalam penggunaan aplikasi yang digunakan user seperti e-mail dan file transfer

Hal - hal yang diperlukan dalam addressing :

Ø Diperlukan 2 tingkat pengalamatan

Ø Setiap computer perlu memiliki alamat yang unik

Ø Setiap aplikasi yang berjalan pada computer juga perlu memilik alamat yang unik

Protokol Data Unit

Setiap lapisan, protokol di pergunakan untuk berkomunikasi

Kontrol Informasi di beri kepada pengguna data di setiap lapisan protokol

Transportasi lapisan protokol memungkinkan pengguna data di bagi-bagi menjadi beberapa bagian

Setiap bagian data yang dikirimkan mempunyai tambahan data yang ditambahkan pada data asli yang kita kirim ke penerima,sehingga memberikan tranportasi protokol unit data, data tambahan tersebut berisi :

o Alamat Tujuan

o Urutan nomor ke tujuan

o Kode pendeteksi kesalahan

Unit data protokol jaringan juga memperoleh tambahan jaringan yang berisi alamat jaringan untuk mencapai computer tujuan.

Karakteristik Protokol

Karakteristik protokol ada 2 macam, yaitu :

o Direct

§ Sistem pembagian di hubungkan secara point to point atau sistem pembagian dengan menghubungkan banyak titik

§ Data dapat lewat tanpa adanya pengaruh perantara aktif

o Indirect

§ Menggunakan switch jaringan/melalui perantara jaringan/internet

Struktur protokol

o Komunikasi merupakan suatu pekerjaan komplex

o Design struktur menyelesaikan permasalahan menjadi bagian-bagian yg kecil

simetri dan Asimetri

o Simetris , hubungan komunikasi antara dua komputer

o Asimetris, hubungan antara satu komputer dengan sebuah pusat jaringan

Standar dan Non-standar

o Pada jaringan nonstandar alat-alat yang berada pada jaringan terhubung satu per satu namum hal ini kurang menguntungkan dan efesien sehingga di ciptakan jaringan standar yang menggunakan sistem multipleing yaitu memanfaatkan sebuah jaringan yang menghubungkan banyak device.

D. Arsitektur protokol TCP/IP

Arsitektur protokol TCP/IP dikembangkan oleh US Defence Advanced Research Project Agency (DARPA) for its packet switched network (ARPANET). Protokol ini dibuat untuk sistem internet global yang kita pakai sampai dengan sekarang yang dibuat berdasarkan kumpulan protokol yang membuat suatu standar internet (Internet Architecture Board (IAB)

5 lapisan independen arsitektur protokol TCP/IP :

1. Lapisan fisikal

Lapisan fiscal ini meliputi Interface fisik antara alat transmisi data dengan media transmisi atau jaringan dan media transmisi yang digunakan. Selain itu data rate dan tingkat signal juga berada pada lapisan ini.

2. Lapisan jaringan akses

Berisi Pertukaran data antara sistem akhir dan jaringan. Selain itu juga berisi tujuan alamat yang dituju dan berfungsi untuk memanggil layanan seperti prioritas.

3. Lapisan internet (IP)

Pada layer ini beberapa sistem bisa disambungkan ke beberapa jaringan yang luas dan dapat menyediakan fungsi routing melewati jaringan berlapis. Sehingga dapat diimplementasikan di dalam sistem akhir dan router

4. Lapisan transportasi ( host to host )

Dari awal sampai akhir proses transfer data, permintaan untuk pengiriman

Memungkinkan untuk memasukkan mekanisme reliabilitas ( TCP ) dan menyembunyikan detil dari jaringan yang berada di dasar.

5. Lapisan aplikasi

Mendukung untuk aplikasi - aplikasi para pengguna ( HTTP, SMTP, NNTP )

E. Model Open Systems Interconnection ( OSI )

Ø Dikembangkan oleh International Organisation for Standardisation ( ISO )

Ø Terdiri dari 7 lapisan yaitu : Application, Presentation, Session, Transport, Network, Data Link, Physical

Ø Sistem yang diberikan dapat dikatakan terlambat. TCP/IP adalah standar secara de facto

Ø Sebuah model lapisan dimana setiap lapisan mengerjakan persyaratan fungsi - fungsi komunikasi

Ø Setiap lapisan bergantung pada lapisan yang lebih rendah untuk mengerjakan fungsi - fungsi primitif

Ø Setiap lapisan menyediakan servis - servis untuk ke lapisan yang lebih tinggi

Ø Perubahan dalam 1 lapisan tidak membutuhkan perubahan dari lapisan lainnya

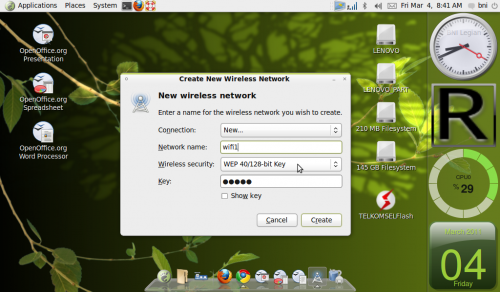

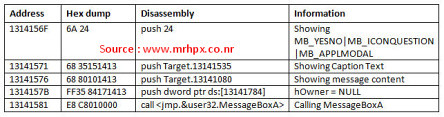

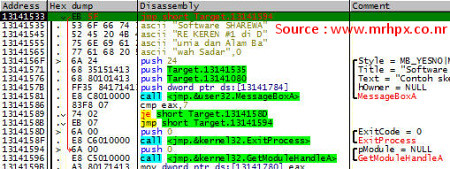

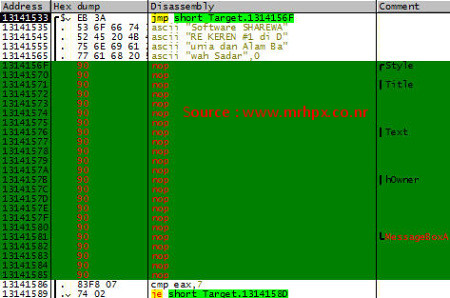

Screenshot Method 1 – JUMP $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

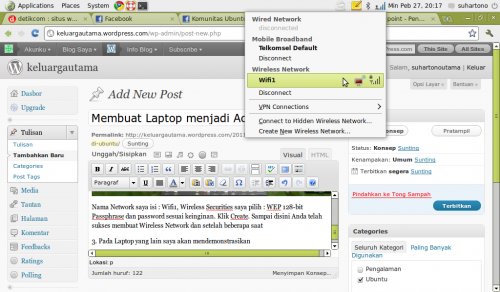

Screenshot Method 1 – JUMP $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$ Screenshot Method 2 – NOP $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

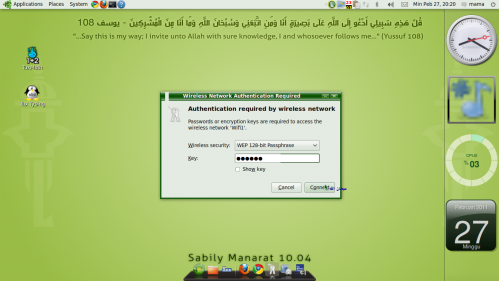

Screenshot Method 2 – NOP $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$